Mitigando a crescente ameaça à segurança biométrica representada por imagens digitais falsas e ataques de injeção

Deepfakes são imagens digitais renderizadas – como efeitos especiais em um filme – que permitem que um fraudador crie vídeos realistas e os use para burlar a segurança biométrica. As preocupações com fraudes aumentam à medida que a tecnologia para criar deepfakes se torna cada vez mais acessível.

A ameaça dos deepfakes é substancial. Os novos dados da pesquisa da ID R&D mostram que 91% das empresas reconhecem que elas ou seus clientes estão preocupados com fraudes deepfake, com 42% tendo encontrado ataques deepfake. Além disso, 84% dos mesmos entrevistados expressam preocupação semelhante sobre ataques de injeção, com 37% tendo exposição direta. Em 2023, 20% dos ataques bem-sucedidos de controle de contas usarão deepfakes ( Gartner ).

Este artigo apresenta vários tipos de deepfakes, como eles são usados em ataques para burlar a segurança biométrica e como a ameaça é mitigada. Para um mergulho ainda mais profundo, consulte nosso white paper.

Geração de imagens fraudulentas: deepfakes e cheapfakes

Deepfakes são um tipo de mídia sintética em rápida evolução, na qual a inteligência artificial (IA) é usada para gerar imagens digitais de aparência realista que retratam pessoas existentes fazendo ou dizendo coisas que nunca fizeram ou disseram, ou até mesmo fabricando pessoas que realmente não existem. Segundo o Instituto de Pesquisas Idiap, 95% dos sistemas de reconhecimento facial são incapazes de detectar deepfakes.

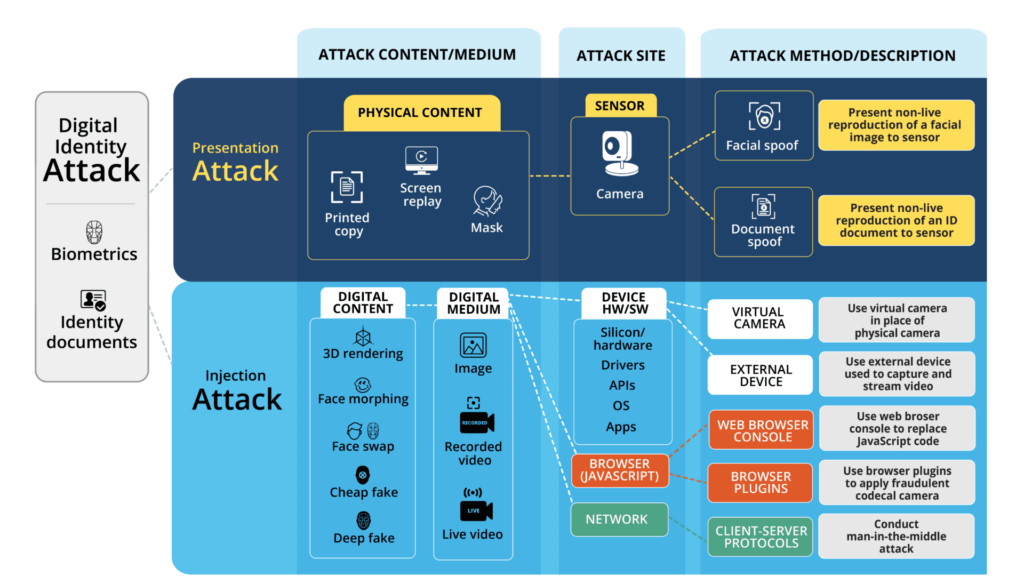

Ao contrário das fotos e replays de tela que são “apresentados” à câmera em um meio físico (um ataque de apresentação), os deepfakes são nativamente digitais, criados usando aprendizado de máquina baseado em redes neurais profundas. Deepfakes realistas podem ser “injetados” em um dispositivo por meio de hacks de hardware e software de uma forma que contorne a câmera (um ataque de injeção), o que os torna difíceis para detectar como ataque de apresentação.

Cheapfakes são uma classe de mídia falsa fácil e rápida de produzir, especialmente para usuários amadores. Em comparação com os deepfakes tradicionais, os cheapfakes não requerem codificação sofisticada, ajuste manual de rede neural ou habilidades de pós-produção. Os especialistas destacam que falsificações baratas podem ser perigosas porque exigem pouco esforço e custo para serem fabricadas.

Utilização de imagens fraudulentas: ataques de apresentação e ataques de injeção

Existem duas classes de ataques em sistemas biométricos que visam falsificar a biometria burlando a detecção de liveness: ataques de apresentação e ataques de injeção.

Os ataques de apresentação envolvem “apresentar” imagens não vivas à câmera durante o processo de captura e representá-las como vivas usando mídia física , como fotos em papel e telas digitais. Os ataques de injeção envolvem hacks de hardware ou software que permitem que um fraudador “injete” imagens digitais de forma a ignorar um processo de captura adequado com a câmera principal.

Consideremos um ataque análogo em que uma transmissão via satélite de um discurso ao vivo de um líder político é interceptada e substituída por um vídeo digital falso dele dizendo outra coisa. O público acredita estar assistindo a um discurso ao vivo de seu líder, quando na verdade está assistindo a um discurso gravado de um deepfake dizendo algo diferente. A detecção de ataques de injeção ajuda a mitigar essa ameaça no domínio da segurança biométrica.

Figura: um diagrama representando métodos de ataque

A injeção de imagens falsas pode ocorrer em qualquer um dos vários pontos de ataque dentro de um dispositivo usando hacks de hardware ou software. Exemplos de ataques de injeção são:

Ataques de hardware

|

Ataques de software

|

Ataques de rede

|

Mitigando o risco: detectando ataques

Ao contrário da mídia física usada para ataques de apresentação, como fotos e telas em papel, deepfakes e conteúdos renderizados digitalmente representam um tipo diferente de ameaça. Embora deepfakes possam ser usados em ataques de apresentação de repetição de tela, eles podem ser atenuados com PAD. Mas também podem ser usados em ataques de injeção que, conforme descrito acima, contornam a câmera e, portanto, justificam diferentes métodos de detecção.

Com a evolução dos deepfakes, as contramedidas para combatê-los também avançaram. Existem vários métodos dependendo dos dados disponíveis para análise:

- Análise multimodal . A IA analisa o movimento dos lábios e o formato da boca para detectar discrepâncias.

- Técnicas de marca d’água e assinatura digital . Esses métodos exigem o cálculo de um hash ou o uso de uma técnica que incorpora um sinal ou código digital oculto em um vídeo que pode ser usado para identificar a origem do vídeo.

- Análise de vídeo . Isso inclui um amplo espectro de diferentes abordagens baseadas em aprendizado de máquina e redes neurais profundas, incluindo análise de movimento, análise quadro a quadro e detectores de artefatos de imagem .

- Detecção de ataque de injeção digital. Esses métodos baseiam-se na detecção do desvio do processo normal de captura de uma câmera adequada, conforme descrito acima. Eles podem coletar informações adicionais do sistema operacional, navegador e qualquer software e hardware usado para captura de vídeo. Uma ampla gama de informações é coletada e comparada com aquela que se sabe ser uma captura adequada e um ataque de injeção.

Resumindo: uma abordagem abrangente para liveness inclui detecção de ataques de apresentação e injeção

Em última análise, a importância de proteger a segurança biométrica contra deepfakes e ataques de injeção não pode ser exagerada, dado o rápido avanço e proliferação de software de renderização deepfake. Os deepfakes têm o potencial de comprometer seriamente a autenticação biométrica e é crucial que as organizações tomem medidas para se protegerem contra eles. Ao usar a detecção de ataques de apresentação em conjunto com a detecção de ataques de injeção, as organizações podem garantir melhor a integridade de seus sistemas.

Fonte: www.antispoofing.org